みなさん、あけましておめでとうございます。

涼枝です。

最近は解脱君が投資についての一考を書き、私が趣味的なことを書くという分担ができあがっている気がします。

実利的には前者をやってた方がいいんでしょうが、一朝一夕でままならんことなので、私は今後も後者を担当していきたいと思います。

では、なにか書くことはないだろうか…と考えたとき、思いうかんだのがセキュリティです。

最近はSEの真似事をしながら日々を過ごしているのですが、仕事柄かセキュリティについて調べる機会が多くなりました。

しかし、インプットすることは多くとも、アウトプットする機会はあまりないため、ここでボチボチ綴っていこうかなと思います。

■ EPPについて

セキュリティと言ってまず思い浮かぶのが、ウイルスバスターやノートンと言った所謂「ウイルス対策ソフト」かと思います。

これらの「ウイルス対策ソフト」は利用端末(エンドポイント)にインストールし、その端末を保護するソフトウェアのため、EPP(Endpoint Protection Platform)と呼びます。

EPPの代表的な機能としては、アンチウイルスとファイアウォール、Webフィルタリングといったものがあります。

アンチウイルスは、リアルタイムで通信やデータの書き込みを監視し、ウイルスの定義情報のデータベースと一致した場合、隔離・駆除を行うというものです。

近年ではこれらの精度を上げるため、利用者からの情報提供を受け構築される「クラウドデータベース」を利用し、より迅速にウイルス定義情報を取得しエンドポイントを保護する技術や、

既知のウイルスだけではなく、未知のウイルスからエンドポイントを保護するため、プログラムの挙動から予測し隔離する「ヒューリスティック技術」や、機械学習によって未知のウイルスを予測する「機械学習型保護」等の技術が発達しています。

ファイアウォールは、不正アクセスから保護を行うことを目的に通信を制限する機能のことです。

ゲームをされたりする方はポート開放の経験がある方が多いかと思いますが、そもそもなぜポート開放が必要かと言えば、ファイアウォールにより普段使用しないポートが制限されていることに起因します。

このように不正アクセスが行われないよう、不必要なポートをルール付け(ポリシー)で制限するのがファイアウォールのメインの役割です。

それに加え、不正アクセス対策として、定義情報から不正なアクセスを検知し通信を遮断するIPS機能や、ソフトウェア会社から報告されている既知の脆弱性を利用する通信を遮断する機能も対策でついていることが多いです。

Webフィルタリングは、よくある怪しいサイトをフィルタにより遮断する機能です。

これらもデータベースにフィルタリング情報があり、それに該当するサイトを遮断します。

また、SSL証明書が適正かどうか等も監視しており、SSL証明書が有効期限切れでこいつに遮断される…なんてこともよくあります。

法人なんかで特定のサイトを見れなくしてるのも大体この機能ですね。

しかし、このようなEPPの機能はコモディティ化が進んでおり、ほぼ製品によって差がなくなってきています。

上記の機能もほぼ全てのソフトウェアに搭載されていると言って良いでしょう。

このようなEPPを評価する第三者機関には「AV-TEST」や「AV-comparatives」、「MRG-Effitas」等がありますが…有名なEPPはほぼ100%の検知結果を有している上、フリーソフトのAvastやWindows標準のMicrosoft Defenderもこれらと同列以上の成績を残しています。

つまり、有名なEPPにウイルス等検知機能の差は少なく、動作快適性と価格で優劣が決まる市場となっているということです。

なお、動作快適性については主観的な個人差があるとは思いますが、MRG-Effitasの評価(26-27)ではMicrosoftが1位で、TrendMicroが最下位です。

このような状態になると、有償のEPPは不要であり、Windows標準のMicrosoft Defenderで充分だという声も出てきます。

Microsoft Defenderは、最も軽くて検知も良好であり、WindowsのUpdateと同時に製品アップデートも実施される何の問題もない製品…という評価です。

実際問題、私自身は複数端末の管理や統一的なWebフィルタリング、自社メールサーバーを持たない等の個人向け利用では、標準のMicrosoft Defenderで何も問題ないと感じています。

Microsoft Defenderはメール監視機能やWebフィルタリングは行いませんが、メール自体は現在Webメールが主要であり、メールサーバーはクラウド上にあるIMAP通信がメインです。

このメールサーバー自体に相応のセキュリティ対策がなされており、エンドポイント(利用端末)側で対策する有用性はかなり少なくなっています。

また、Webフィルタリング等のブラウジング系セキュリティ対策もEdge等各ブラウザでなされており、Microsoft的にはDefenderにこれらの機能を持たせる意味はないと判断していると言えそうです。

したがって、組織で配下のエンドポイントに統一的なルール決め等をする必要がない個人利用者にとって、有償のEPPは動作が重いだけで効果が薄いソフトウェア…と言えるでしょう。

二重保護することで安心…という石橋を叩いて渡る的な方には良いのかもしれません。

■ EDRについて

次世代のエンドポイント保護としてこの界隈でブームになっているらしいのがEDR(Endpoint Detection and Response)です。

EPPでは感染事前のウイルスやマルウェアの対策に力を注いできましたが、EDRは感染後の被害拡大を防ぐため、状況を可視化して支援する機能です。

したがって、ウイルスを防止するというよりは、被害状況を確認できるソフトと言えます。

EDRはある程度複数台数を管理し、情報流出等の被害拡大を防ぐという目的を持つもので、個人で有する必要はあまりありません。

個人利用で数台感染した程度だと物理的に通信遮断して、大事なファイルのみ保護し、初期化…という対処がメインになると考えられるからです。

しかも、EDRには一定の支援はありますが。基本的にはどんな通信が行われているかを可視化するのがメインです。

つまり、普段はどういう通信をしているか把握しており、ログ解析が可能な一定の専門知識を有する技術者がいなければ利用価値がないと言えます。

(法人で対策に追われ、技術者がやってきたときにEDRがあれば早期解決に役立つ…という効果もあるかもしれませんが)

そこで同時に売り出されているのがMSS(Managed Security Service)と呼ばれるサービスです。

このようなログ分析も行い、一定の人的監視も行いますよというセキュリティ外部委託サービスです。

役務サービスなので金額はあがりますが、専門技術者を抱えられない組織には良いでしょう。

藤原竜也さんのCMでおなじみのSKYSEA Client viewはこれらのEDR的機能にも対応した統合的なセキュリティソフトだったりします。

SKY社は契約会社にこのソフトウェアをインストールさせ、自前の技術者による監視サービス等も併せて提供しているわけです。

SKYSEAを入れているエンドポイントが誰かに監視されている…「なんでSKYSEAいれるんだよおおおおおおおお」と言われる所以ですね。

■ ルーターやUTMについて

ここまではエンドポイント(利用端末)の保護についての説明をしてきましたが、そもそも論、エンドポイントに来るまでに脅威を対策する必要があるのではないか?という考えがあります。

そこで話題にあがるのが、LAN通信の基盤となるルーターによる保護です。

最近はこの個人向けルーターを狙うセキュリティ被害が急増しています。

なぜなら、無線LAN一体型のルーターが増え、利便性のためにVPNやDDNS機能が搭載されるようになり、ハッカーの利用しやすい環境ができつつあるからです。

ここではまずこの脅威について説明していきます。

無線LANは非常に便利な代物ですが、物理的に接続しなければ接続できないという、有線である故のセキュリティを搭載できていません。

また、通信範囲の限定も難しく、隣の家の無線LANが見える……なんて状態も日常茶飯事ではないでしょうか。

ここで保護されるのが、SSIDとパスワードですが、前者を非公開にしている家庭はほぼいないでしょう。

(仮にSSIDをステルス(非公開)にしても、モニターモードの無線LANアダプターがあれば容易にBSSIDが割り出せるため、あまり意味はないですが…)

よって、後者のみ、パスワードさえあれば通信可能というセキュリティ状態が多い…と考えられます。場合によっては、面倒だからと敢えて無効化している人もいるかもしれません。

無線のはWEPやWPAという技術により暗号化されており、これが解析されることがなければパスワードが露見したり、通信傍受されることはありません。

しかし、WEPは既にかなり時代遅れの技術であり、素人ですらハッキング可能です。最近では、WPA2くらいまではYoutubeなんかでパスワードハッキングの手法が載っています。

WPA2くらいになると、基本情報を入手し、よくあるパスワード情報からアタックするか、総当たりでやるしかなかなか難しいようですが…

とはいえ、素人でもできなくはない方法で簡単にパスワード解析ができてしまうわけです。

このような技術はいたちごっこのようなものですが、ハッカー達はこのような暗号解析を次々と行って無力化していきます。

そして、パスワードが分かってしまえば簡単。通信傍受は容易に行うことができます。

ただ、通信自体の暗号化もレベルがかなり高いため、SSLなどの暗号化方式を解析するのはかなり骨が折れるでしょう。

そこで使用されるのがリモート接続等で利用が想定されるVPNやDDNS機能です。

多くの無線ルーターは設定画面の接続が容易に可能です。

「https://tplinkwifi.net」とか「https://192.168.0.1/」とかで接続が可能だったりします。

管理画面もIDとPASSで守られていますが、多くの場合、デフォルトパスワードを使用していると思われるので、adminやroot等で簡単には入れてしまうでしょう。

管理画面に接続できる時点でルーターの機種が判明しているわけですから、取説あたりにデフォルトパスワードは書いてあるので割り出しもできます。

こうなってしまえば。あとはルーターの管理画面でVPN接続等の機能を有効化し、内部LANへの接続を行えるようにします。

普段は使っていない機能をハッカー側に有効活用されてしまうわけです。

内部LANに侵入し、エンドポイントにたどり着き、正規接続を装い操作を奪えれば、一種の正当なリモートアクセスとして認識され、エンドポイントにある大切な情報を奪うことができると考えられます。

EPPが作動しないと仮定する場合、最後の砦はWindows側の主体認証となります。

皆さん、普段使っているPCで管理者権限用のアカウントと普段用のアカウントを分けているでしょうか。

もし普段から管理者権限のあるアカウントを利用している場合、ハッカーはより効率的に情報を奪えると想定されます。パスワードがないなら猶更です。

このようなプロセスについての保護が家庭用ルーターではかなり脆弱です。

ファイアウォール搭載を謳っていても、内容はポート制限程度。スパムメール等でインストールされたアプリケーションからの保護程度にしか役に立ちません。

また、インターネットによる接続を制限するような機能もあるようですが、上記のような内部LANを装った接続となる場合は効果を発揮しません。

不正アクセスをその傾向から探知するIDS/IPS等の機能があれば一定の効果が見込めますが、法人用ルーターでなければ搭載を見込めません。

しかし、IDS搭載ルーターであっても、基本的な不正アクセスのみの遮断が最大限の対応となります。

なぜなら、IPSのような侵入防止対策は最新の不正アクセス情報が必要であるがゆえに、情報提供のサービスと一体となっており、利用には別途ライセンス契約が必要となってくるからです。

ただし、一部はライセンス料を支払わなくても導入できる低価格かつIPSを搭載するようなルーターもありますので、検討してみても良いかと思います。

どうせ定期的なライセンス契約を行う必要があるのであれば、ルーターでの不正アクセス検知だけではなく、Webフィルタリングやアンチウイルスまで対応させた方がいい…

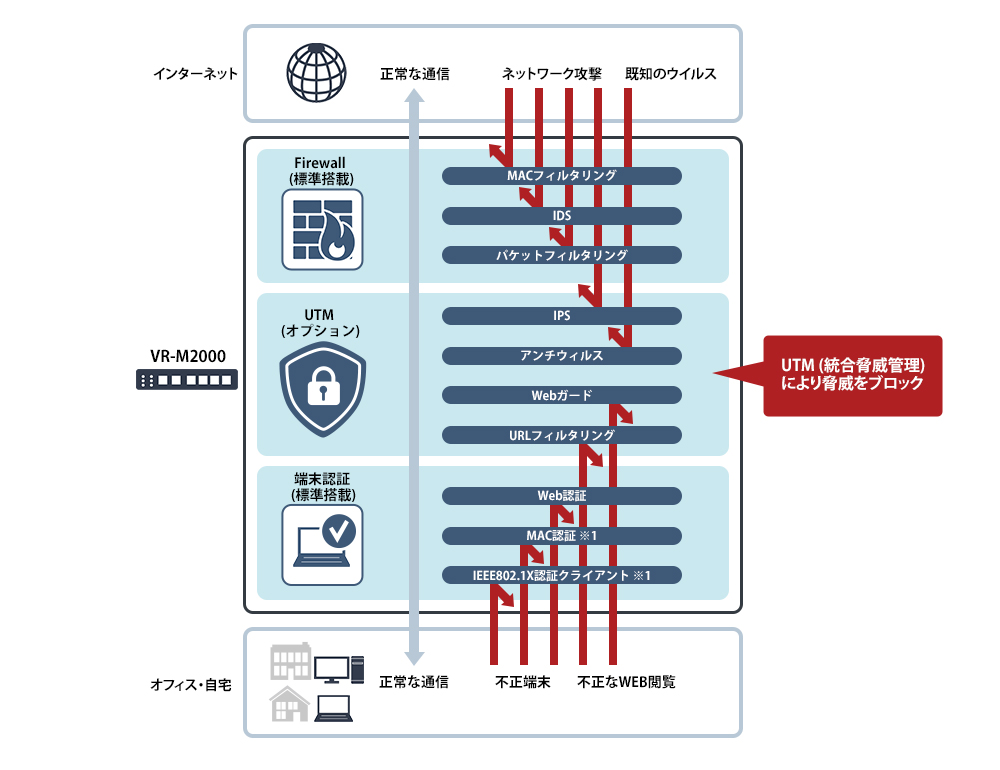

その考えから利用されているのが、UTMです。

UTMがあれば、エンドポイントより前にウイルス等の脅威を遮断でき、エンドポイントへ与える影響を少なくすることができます。

また、UTMとエンドポイントによる二重保護を構築することもでき、エンドポイントに負荷を与えることなく、石橋を叩いて渡ることができます。

ただし、UTMは安くても年額5万円程度のライセンス料が必要となり、機器も最安8万円からです。

機器リースもありますが、個人利用は難しいでしょう。小規模事業者等は導入の検討の価値ありです。

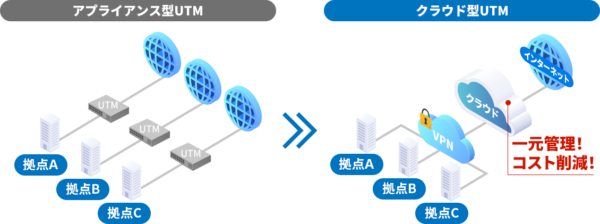

最近は、これらのUTM機能をクラウドに持たせて、すべてのインターネットをこのクラウドUTMとVPN接続して行う、クラウドUTMも誕生しています。

常にVPN接続経由でインターネットに接続するのでラグの発生は避けられませんが、事業者であれば検討の範囲となってくると思います。

また、LANより前に保護するという観点からCisco Umbrellaのようなクラウドセキュリティも最近では流行してきています。

ネット接続時に必ず利用するDNSサーバーにセキュリティ対策を施すというタイプのセキュリティです。

外部からの脅威に対応できるというメリットがありますが、前述の内部アクセス的なハッカーには対応しにくいという欠点があります。

併用対策として有用かと思いますので、こちらも参考にできるかと思います。

■ 家庭での対策は…?

私個人の見解ですが、EPPはMicrosoft Defenderで充分ですが、ルーター系には投資する価値アリと考えています。

少なくても無線LANルーターはWAP3に対応させ、適切なパスワード設定(総当たり対策で記号・数字・英字を混ぜるのは効果的)、管理画面のパスワードも初期から変更しておくと良いでしょう。

できれば、MACアドレス制限等もできると良いですが、少し利便性に欠けるかもしれません。

ルーターについては、IPS/IDS機能のある法人用ルーターを購入するのが望ましいです。

基本的なIDS機能さえあれば一般家庭とは一線を画していると言えるので、これを選定の目安としたいところですが、少し金額は張りますね。

そこから更に上を行く、UTMの導入の是非はいろいろあると思います。

例えば、アンチウイルス機能はUTMを導入したとしても、エンドポイントのアンチウイルス対策のレベルを超えないという意見です。

一理あります。アンチウイルス機能自体はUTMが特段優れているわけではないからです。

多層保護―入口/出口―の保護という思想に基づいたら、本体に影響を与えないUTMは理想的ですが、エンドポイント対策の域をでる効果があるかと言われば微妙なところなのです。

しかも、前述の通り金額的に家庭で利用できる代物であるかと言われればかなり厳しいです。

バックボーンPCを買って、Sophos UTM Home Editionをインストール。無料ライセンスでUTMを構築、みたいな試みもありますが、趣味の域を出ず難しいところでしょう。

したがって、家庭用対策でできることと言えば、少し良いルーターを買う&設定対策がメインになってくるかなと思います。

皆さんもご自宅のネットワーク環境、ちゃんとできているかチェックしてみると良いかもしれません。

なお、このサイトはセキュリティが脆弱で有名なWordpressで作成されています。